Über Ostern wurden meine gesamten Weblogs von Hackern angegriffen. Die Cyberkriminellen haben zigtausende von Werbeseiten für Online-Casinos eingeschleust. Die versteckten Kosten eines Hackerangriffs: Wie Malware ein Blog und die Geschäftstätigkeit beeinträchtigen kann.

Eins ist klar, Überheblichkeit von anderen geht mir am A**** vorbei. Denn nur, weil es jemand anders nicht getroffen hat, bedeutet das keinesfalls, dass er etwas besser oder ich etwas schlechter gemacht hätte. Man muss es sich einfach eingestehen, heutzutage ist kein Online-Asset immun gegen die Bedrohungen durch Cyberkriminalität. Krankenhäuser, Stadtverwaltungen, Energieunternehmen und große Firmen werden permanent angegriffen. Auch Blogs, trotz ihrer scheinbar harmlosen Natur, stehen im Fadenkreuz von Hackern. Das geht tausende von Malen gut, aber irgendwann, eines Tages, wenn Du es am wenigsten erwartest, dann passiert es eben doch.

Ein Malware-Angriff auf ein Blog kann weitreichende Folgen haben, nicht nur technischer, sondern auch finanzieller und reputativer Natur. In diesem Artikel rede ich über die Komplexität und die verborgenen Kosten eines solchen Angriffs und gebe Einblicke, wie man sich generell effektiver schützen kann.

Eine gute Nachricht vorweg: Es sind zu keinem Zeitpunkt relevante Daten abgegriffen worden. Erstens habe ich solche Daten meiner Leserinnen und Leser gar nicht und zweitens ist es bei diesem Angriff gar nicht um so etwas gegangen.

-

Sofortige Auswirkungen eines Malware-Angriffs

Ein Hackerangriff mittels Malware kann ein Blog in vielfacher Weise beeinträchtigen. Zunächst einmal kann Malware dazu führen, dass das Blog für Besucher unzugänglich wird, was unmittelbar zu einem Verlust von Traffic führt. Je nach Art der Malware kann diese auch dazu verwendet werden, sensible Informationen zu stehlen – von Nutzerdaten bis hin zu Zahlungsinformationen, falls solche Transaktionen über das Blog abgewickelt werden. Wie gesagt, letzteres war bei mir konkret nicht der Fall. Es ging nur darum, massenhaft Unterseiten mit Links zu erstellen, um Reklame im Netz zu verbreiten.

Darüber hinaus kann Malware dazu eingesetzt werden, weitere schädliche Software auf die Computer von nichtsahnenden Besuchern zu laden, was nicht nur ein ernsthaftes Sicherheitsrisiko darstellt, sondern auch das Vertrauen in die Sicherheit des Blogs nachhaltig schädigen kann. Auch das war bei keinem meiner Blogs der Fall.

-

Wiederherstellung und Reinigung

Die Beseitigung der Malware und die Wiederherstellung der Blogs waren und sind mit erheblichen technischen Schwierigkeiten verbunden. Ich musste viel Zeit aufwenden und IT-Sicherheitsexperten hinzuziehen, was erhebliche Kosten verursacht. Die Reinigung der infizierten Blogs umfasst in der Regel:

- – Das Identifizieren und Entfernen der Malware.

- – Das Wiederherstellen von Dateien aus sauberen Backups.

- – Das Update und die Verstärkung von Sicherheitsmaßnahmen, um zukünftige Angriffe zu verhindern.

Dabei ist die Wiederherstellung aus sauberen Backups so eine Sache für sich. Backups sind eines der wirkungsvollsten Mittel, um sich gegen Systemstörungen und -ausfälle zu sichern. Dabei werden regelmäßig die Daten abgespeichert, damit sie im „Katastrophenfall“ wieder hochgespielt werden können. Nach einer Weile werden die ältesten Backups von neueren überschrieben, denn unbegrenzt Speicherplatz hat keiner und man möchte ja einen möglichst aktuellen Datenbestand gesichert haben.

In diesem konkreten Fall lag die Tücke darin, dass die Cyberkriminellen die Seiten lange zuvor infiltriert hatten, dann nicht bemerkbar die Inhalte manipulierten und erst mit einigen Wochen Verzögerung aktiviert haben. Das bedeutet: Es gab keine Backups, die sauber waren, weil die Verseuchung zu lange zurücklag und nicht bemerkt werden konnte.Für all diese Schritte sind spezialisierte Tools und Fachwissen erforderlich, was eine erhebliche finanzielle Belastung darstellt. Ich bin mehrfach an dem Punkt gewesen, zu sagen: Ich lösche einfach alles.

-

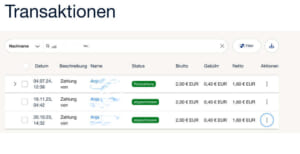

Finanzielle Auswirkungen

Abgesehen von den unmittelbaren Kosten für die Bereinigung und Wiederherstellung der Blogs sind auch indirekte finanzielle Verluste entstanden. Dazu gehören:

- – Einnahmeverluste durch verringerten Traffic und gestoppte Werbekampagnen.

- – Wegfall von Promoting-Kampagnen.

- – Nachteilige Auswirkungen auf das Google-Ranking und die Platzierung in den Suchmaschinen.

-

Langfristige Auswirkungen und präventive Maßnahmen

Die langfristigen Auswirkungen eines Malware-Angriffs können das Wachstum und die Entwicklung eines Blogs stark beeinträchtigen. Um diese Risiken zu minimieren, ist es für mich wichtig, präventive Maßnahmen zu ergreifen:

- – Noch häufigere Updates von Software und der verstärkte Einsatz von Sicherheitssystemen.

- – Viel mehr Zeitaufwand bei der Überwachung und Erkennung von Infiltrations-Versuchen und anderen gängigen Cyberbedrohungen.

- – Hinzukauf und Implementierung von noch mehr und robusteren Backup-Strategien und Notfallplänen zur schnellen Reaktion im Falle eines Angriffs.

-

Hätte das verhindert werden können?

Klar. Oder auch: Nein. Hätte, hätte, Fahradkette… Es gibt genügend Klugscheißer, die mir geschrieben haben, was für tolle Hechte sie sind und dass bei ihnen so was nicht hätte passieren können. An guten Ratschlägen wurde auch nicht gespart. Jeder weiß da was, was man hätte anders machen können. Jeder! Nur ist es so, dass mir keiner der Ratschläge unbekannt war und dass alles, was die anderen für so überragende Lösungen halten, hier sowieso seit Ewigkeiten angewandt wird, zumindest das, was bei ernsthafter Betrachtung sinnvoll ist.

Nein, vor so etwas bist Du nicht gefeit. Das Ganze ist ein ständiges Wettrennen zwischen den Betreibern und den Kriminellen. Systeme werden vorbeugend schon so sicher gemacht, wie irgend möglich. Da es sich aber bei den Systemen immer um solche handelt, die im Wesentlichen dafür gemacht sind, nach außen hin zu kommunizieren (Webseiten beispielsweise), gibt es auch immer wieder Lücken, wo Böse eindringen können. Die stopft man so schnell und so gut es geht, deshalb gibt es ja u.a. auch ständig Updates von Betriebssystemen, Programmen und Apps.

Und dann suchen die Kriminellen nach anderen Lücken und werden garantiert auch wieder eine finden. Hast Du Glück, bist Du immer eine Nasenlänge voraus, hast Du Pech, wirst Du von denen irgendwann einmal überholt und dann passiert es.Jedenfalls hat keine einzige Software die Angriffe verhindert. Wordfence, Ninja, AIOS und wie sie alle heißen… Pustekuchen. Erste Warnanzeichen dieser Programme kamen erst Wochen (!) nachdem es passiert war. Und auch hochgelobte Spezialprogramme, die jede Änderung protokollieren, haben gnadenlos versagt.

-

Welche Maßnahmen sind ergriffen worden?

Die Problematik besteht im Wesentlichen darin, infizierte Dateien zu finden und zu eliminieren. Desweiteren stopft man natürlich infrage kommende Löcher, durch die die Verbrecher eindringen konnten.

- – Ich habe die ohnehin schon vereinheitlichte Struktur meiner Weblogs noch weiter vorangetrieben. Das erleichtert die Wartung und auch die Abwehr enorm, weil man es auf allen Ebenen mit gleichen Inhalten zu tun hat, die leichter durchschaubar sind und auch schneller wiederhergestellt werden können.

- – Auf den Einsatz vorgefertigter Themes, die wegen angeblich so toller Pagebuilder und der Gutenberg-Seuche vollkommen mit unnützen Funktionen überladen sind, wurde vollkommen verzichtet.

- – Sämtliche Plugins wurden auf den Prüfstand gestellt. Viele, von denen ich bei umfangreichsten Möglichkeiten nur eine winzige Funktion nutzte, habe ich komplett über Bord geworfen und diese benötigte Funktion durch ein eigenes, selbst entwickeltes Plugin ersetzt. Das macht die jeweilige Seite schlanker, schneller und deutlich sicherer.

- – Isolationshaft angeordnet: Bei aller Vereinheitlichung der Webseiten wurde die gemeinsame Nutzung von Ressourcen abgeschafft. Jede Seite läuft nun quasi in ihrem eigenen geschützten Universum.

- – Die Möglichkeit, zu kommentieren, also von außen auf die Inhalte einzuwirken, wurde auf lediglich zwei Blogs (Bestatterweblog.de und Dreibeinblog.de) beschränkt. (Derzeit läuft im Dreibeinblog ein Kommentar-Lallus, der automatisch Kommentare erzeugt, was zu Testzwecken geschieht, um die „Dichtigkeit des Eimers“ über ein paar Wochen zu testen. Der abgesonderte Quatsch wird dann wieder entfernt.)

- – Die Kontaktformulare, die in vielen Blogs durch höchst unsichere, oft nach Amerika telefonierende Software ermöglicht wird, wurden komplett abgeschafft. Stattdessen gibt es nur noch ein zentrales Kontaktformular, auf das alle anderen Seiten verweisen. Dieses wird streng überwacht und läuft in einem eigenen Container.

Tja, Fazit

Ein Hackerangriff mit Malware kann für Blog-Betreiber verheerend sein, sowohl sofort als auch langfristig. Die Kosten für die Wiederherstellung des Systems, zusammen mit den potenziellen rechtlichen Risiken und dem Verlust des Vertrauens der Nutzer, haben immense Auswirkungen. Durch vorausschauende Planung und Investitionen in Sicherheitsmaßnahmen versuche ich, diese Risiken jedoch signifikant zu reduzieren, was dann langfristig nicht nur die finanzielle Belastung verringert, sondern auch zur Gesundheit und dem Erfolg der Blogs beiträgt.

Ich habe noch einmal die wichtigsten Schlagwörter (Hashtags) dieses Artikels für Sie zusammengestellt, damit Sie sich besser orientieren können:

Schlagwörter: hacker

Mein Mitleid hast du… ich kann das alles sehr gut nachvollziehen… und ich stimme dem voll und ganz zu „nur weil nichts passiert ist, heißt es nicht das etwas sicher ist“.

Mich als ITler hat bei meinem privaten PC mal ein HDD Crash zum ungünstigsten Moment getroffen… der Dachdecker hat eben doch die meisten Löcher im Dach.

Aber ich finde es schön das du nicht alles über Bord geworfen hast… das wäre auch zu schade gewesen.

Es stecken 20 Jahre Arbeit in rund 40.000 Artikeln und meine Leserinnen und Leser haben rund 150.000 Kommentare abgegeben. Da wäre es mehr als schade, wenn das alles weg wäre. Und, ja man sagt auch, dass Schuster die größten Löcher in den Schuhen haben und so was. Das mit dem HDD-Crash kenne ich nur zu gut. Ich war gerade dabei, mit dem Migrationsassistenten, der nicht dazu gedacht ist, Ausländer zu Deutschen zu machen, sondern ein bestehendes System von einem Mac auf einen anderen zu übertragen, Daten zu übertragen, da haute der Zimmermann die Sicherung raus. Die USV sprang an, prima! Dann Sicherung wieder rein, zwei Minuten gearbeitet und Peng. Mein Hinweis, er solle doch einen bereitliegenden Anlaufstrombegrenzer für seine 4 Megawatt-Bumsmaschine nehmen, wurde ignoriert. Nochmals Peng. Und dann? Platte im neuen Mac unreparierbar puttputt und die Daten auf dem alten Mac definitiv nicht mehr lesbar. Der Hinweis von Apple, dass das gar nicht geht, hilft dann nicht wirklich. Ach ja: Seit Ewigkeiten läuft hier, weil ich sie halt habe, eine TimeCapsule und zieht sich Timemachine-Backups.… Weiterlesen »

Da war der gute Murphy aber fleißig… „wenn etwas schiefgehen kann, dann wird es auch schiefgehen“.

Mit der Timecapsules hatte ich zum Glück noch nie das Vergnügen ein komplettes System wieder herzustellen, einfach Speed mäßig wäre mir das ein Graus. Habe aber mehrere primär fürs zurückblättern laufen… und als einfaches Echtzeit Backup, aber zum Glück abseits vom zurückblättern noch nie drauf angewiesen gewesen… aber seit dem ich keine bootfähigen 1:1 Clone mehr anlegen kann, bin ich da auch wieder nervöser geworden… das waren noch schöne Zeiten wo man das Backup angeschlossen hat, extern gebootet hat, und sofort weiter arbeiten konnte.

BTW. beeindruckende Zahlen die hinter dem Blog stehen… Ich wage mir nicht vorzustellen was das für ein Monstrum ist was gebändigt werden will. Da kann sich so manche IT Abteilung großer Unternehmen noch ne Scheibe abschneiden.

Um es mal einfach zu sagen, Das sind keine Hacker sondern Kriminelle! Wir als Hacker haten damal einen Ehrencodex, keinen Schaden anrichten sondern die Betroffenen informieren! Wegen dieser Kriminellen hab ich und auch viele andere aufgehört mit Hacken etc!

Vollkommen richtig, aber ich glaube, das ist heute keinem mehr bewusst. Ich meine also ganz klar: Cyberkriminelle, die hacken.

Ich glaube, die meisten Bürger haben das sowieso nicht verstanden, was beispielsweise der CCC macht(e). Die hielten das schon immer für etwas ganz Böses.

Stimmt, kann man mal drauf hinweisen… ich bin immer wieder beeindruckt wenn ich Veröffentlichungen über Sicherheitslücken lese. Wie es jemand schafft, quasi mit verbundenen Augen, eine Hand auf dem Rücken, nicht nur ein Schloss zu knacken, sondern auch noch nen Nachschlüssel anzufertigen.

Will mir gar nicht vorstellen wo wir heute Ständen wenn nicht so viele Menschen quasi ehrenamtlich die Sicherheit der Systeme testen würden.